在數字化浪潮席卷全球的今天,計算機系統的安全性已成為個人隱私、企業資產乃至國家關鍵基礎設施的基石。傳統的安全觀往往聚焦于“防護”這一靜態環節,而現代安全理念則強調一個動態、閉環的“安全生命周期”。理解并實踐這一周期,是構建可信計算環境的必經之路。它不僅關乎軟件代碼,更始于硬件設計的源頭,貫穿系統誕生、運行直至退役的全過程。

安全生命周期的核心內涵

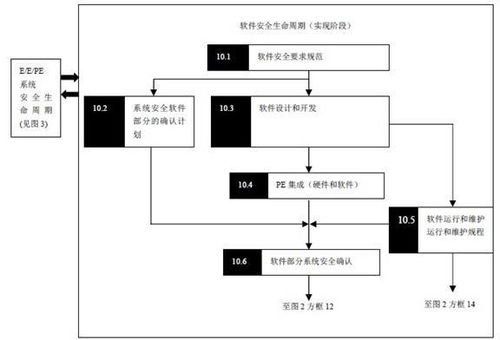

計算機安全生命周期是一個系統化的管理框架,它將安全保障活動融入產品或系統從概念提出到最終退出的每一個階段。其核心目標是“安全左移”,即盡可能在早期階段(如設計、開發)發現并消除安全隱患,從而大幅降低后期修復的成本與風險。這個周期通常包含以下幾個關鍵階段:

- 概念與需求定義:這是安全的“藍圖”階段。需要明確系統的安全目標、面臨的威脅模型、必須遵守的法律法規與標準(如等保2.0、GDPR)。對于硬件,需考慮物理安全、可信根(如TPM芯片)的集成;對于軟件,則需定義安全功能需求(如認證、加密)和安全質量需求(如代碼無已知高危漏洞)。

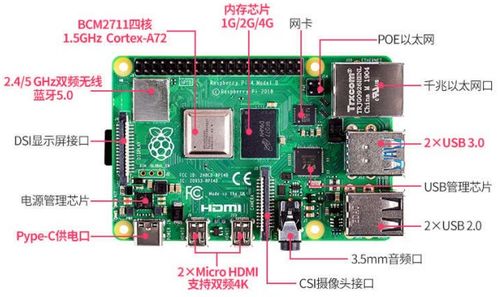

- 設計與架構:在此階段,安全從需求轉化為具體方案。硬件設計需考慮安全啟動鏈、硬件隔離技術(如Intel SGX, ARM TrustZone)、防側信道攻擊等。軟件架構則應遵循最小權限原則、縱深防御原則,進行安全的模塊劃分和數據流設計。威脅建模是該階段的重要工具,用于系統性地識別潛在攻擊路徑并設計緩解措施。

- 實現與開發:這是安全“落地”的階段。硬件方面,涉及安全芯片的制造、電路的安全布局以抵御物理侵入。軟件方面,則要求開發人員遵循安全編碼規范(如OWASP Top 10的防護指南)、使用安全的API和庫、進行嚴格的代碼審查。自動化安全測試工具(如SAST靜態應用安全測試)應在此階段集成到開發流水線中。

- 驗證與測試:系統構建完成后,需進行獨立、嚴格的安全評估。硬件需通過側信道分析、故障注入測試等。軟件則需進行動態安全測試(DAST)、交互式應用安全測試(IAST)、滲透測試和模糊測試,以發現運行時漏洞。此階段也包含第三方組件的安全審計。

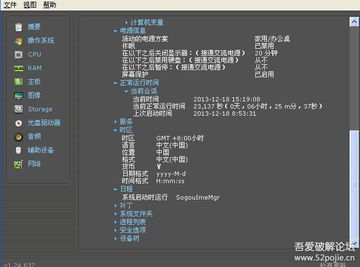

- 部署與運維:系統上線并非終點,而是持續安全監控的開始。需實施安全的配置管理(禁用不必要服務、強化口令策略)、及時的漏洞與補丁管理、持續的日志審計與入侵檢測。對于云環境和物聯網設備,安全的遠程管理與更新機制至關重要。運維階段是安全生命周期中歷時最長、對抗最直接的環節。

- 退役與處置:當系統到達生命終點時,安全責任并未結束。必須安全地擦除或銷毀存儲介質中的所有敏感數據(硬件消磁、物理破壞),并確保軟件許可及密鑰的合規回收,防止數據泄露或設備被惡意復用。

軟硬件安全的協同與差異

在安全生命周期中,硬件安全與軟件安全既緊密協同,又各有側重:

- 硬件是安全的根基:硬件提供了軟件運行的可信環境。安全啟動確保初始代碼未被篡改;可信執行環境(TEE)為敏感計算提供隔離空間;硬件加密引擎提升性能與安全性。沒有硬件支持的安全,如同建在沙地上的城堡。

- 軟件是安全的實現與管控主體:操作系統、應用程序、安全代理等軟件,負責實施訪問控制、加密通信、身份認證等具體安全策略,并管理整個系統的安全狀態。

- 協同共生:現代安全威脅(如固件攻擊、供應鏈攻擊)往往橫跨軟硬件層面。因此,安全生命周期管理必須采用“系統安全”視角,要求硬件設計為軟件安全提供可靠支撐,同時軟件必須充分利用并正確配置硬件安全特性。從芯片制造商到操作系統開發商,再到應用服務提供商,需在供應鏈各環節傳遞安全要求與驗證。

實踐挑戰與未來趨勢

實施完整的安全生命周期面臨諸多挑戰:成本投入、專業人才短缺、敏捷開發與安全流程的平衡、復雜供應鏈的管理等。隨著法規日趨嚴格(如網絡安全法、數據安全法)和攻擊技術不斷演進,這已成為不可回避的責任。

未來趨勢指向更深的融合與自動化:

- DevSecOps:將安全無縫集成到開發、運維全流程,實現安全能力的自動化與常態化。

- 硬件安全創新:基于RISC-V的開源安全架構、后量子密碼硬件加速、內存安全硬件特性等正在興起。

- 全生命周期數據安全:隱私計算、同態加密等技術實現在數據全生命周期(產生、傳輸、存儲、使用、銷毀)中的保護。

“漲姿勢”之后更需“重實踐”。計算機安全生命周期不是一個僵化的模板,而是一種動態、迭代的風險管理思維。它要求我們從硬件底層到軟件應用層,從設計之初到報廢之后,構建起一道貫穿始終、層層設防的動態安全防線。唯有如此,我們才能在享受數字化便利的真正筑牢網絡空間的安全基石。